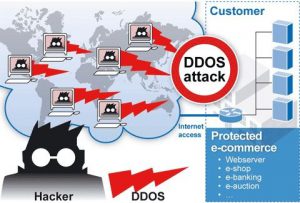

حمله داس DOS و یا دی داس DDOS از جمله رایج ترین روش های حمله به شبکه های اینترنتی و سایت ها می باشد. که طی آن اقدام به تخریب خدمات رسانی یک سایت می شود.

معمولاً حمله های داس باعث می شود تا یک سیستم دارای اضافه بار زیاد شود تا حدی که دیگر اقدام به پاسخگویی نباشد.

به طور مثال در این حمله به اقدام به صادر کردن درخواست های بسیار زیادی معمولا ۱۰ هزار تا یا بیشتر به سمت یک سرور می کنیم تا سر او را برای ارائه درخواست های واقعی ناتوان کنیم.

یعنی مثلاً ۱۰ هزار نفر را به طور همزمان وارد یک سایت می کنیم.

البته منظور از ۱۰۰۰۰ ده هزار درخواست است که هنگام وارد شدن هر فرد به یک سایت و شبکه برای سرور فرستاده می شود. این صورت سروران قدر شلوغ شده و درخواست های زیادی را دریافت می نماید که نمی تواند به همه آنها پاسخ داده و در نهایت از کار می افتد.

پیشنهاد ویژه: آموزشگاه آریا تهران بهترین آموزشگاه کامپیوتر با به کار گیری با تجربه ترین و مجرب ترین اساتید کامپیوتر و نرم افزار

هک به روش Backdoor

برای فهمیدن مفهوم این روش باید گفت که backdoor در معنای لغوی به معنای همان پشت دری می باشد اما در تعاریف و امنیت شبکه و تعاریف علمی آن این برنامه برنامهای است که به هکر این امکان را میدهد تا با دور زدن روند امنیتی از سیستم منابع مختلفی از آن سیستم را از راه مربوطه در اختیار بگیرد

تعداد بسیار زیادی از انواع بکدور ها قابل ذکر هستند امیدوارم که توانسته باشیم در این قسمت مفهوم backdoor را به خوبی برای شما جا انداخته باشیم و اگر شما عزیزان قصد دارید سایر مفاهیم هک را بررسی کنید بهتر است در ادامه مقاله با ما همراه باشید

هک از طریق BRUTE FORCE

هک به روش بروت فورس قدیمی ترین روش ها برای نفوذ به یک سیستم می باشد که البته بسیار زمانگیر نیز است.

متد ای روش این است هکر برنامه مینویسد تا تمامی رمز های مختلف را برای بازگشایی قفل و یا پسورد امنیتی امتحان می کند این روند آنقدر ادامه پیدا میکند تا هکر بتواند به آن سایت و یا شبکه نفوذ کند.

البته امروزه به روش بورس تقریباً برای بسیاری از سایت ها رخ نمی دهد چراکه با به وجود آمدن captcha ها یا همان سنجش ربات این روش تقریبا منسوخ شده است.

حملات MITM

حملات MITMیکی از بدترین و خطرناک ترین حمله هایی است که در شبکه های کامپیوتری انجام می شود.

حمله MITM است که نیز به نام های MITMA )یا MIM) و همه این نام ها خلاصه عبارت (man-in-the-middle) هستند.

دلیل اصلی اینکه این حملات به این نام شناخته می شود این است که معمولا کاربر مورد حمله قرار گرفته شده متوجه نمی شود که اطلاعات او مورد سو استفاده قرار می گیرد

هدف مهم و اصلی این حملات در یک جمله استراق سمع است پس بنابراین یک مهاجم می تواند کل ترافیک و اطلاعات در حال انتقال را ببیند.

اگر این حمله در لایه دو اتفاق بی افتد، مهاجم آدرس mac در لایه دوم را جعل می کند و سعی می کند که دستگاه های موجود در شبکه LAN باور کنند که آدرس لایه دو default gateway است. به این عمل ARP poisoning گفته می شود. و در نتیجه فریم هایی که قرار است به default gateway فرستاده شوند توسط سوئیچ و بر اساس آدرس لایه دو به مهاجم به جای default gateway ارسال می گردد.

وقتی که فریم ها دست مهاجم رسید و مهاجم کننده از اطلاعات سو استفاده کرد، سپس مهاجم می تواند فریم ها را به مقصد درست و اصلی آن بفرستد و در نتیجه کلاینت مرتبط مورد نظر خودش را با مقصد دارد و در این بینمهاجم کننده کل اطلاعات مبادله شده بین کلاینت و مقصد اصلی را می بیند، بدون اینکه کلاینت از این اتفاق خبردار شود

نحوه جلوگیری از این حمله:

برای پایین آوردن و کاهش این ریسک باید از روش ها و تکنیک هایی مانند (dynamic Address Resolution Protocol (ARP) inspection (DAI استفاده کنید تا جلوی جعل کردن آدرس لایه دوم گرفته شود.

روش دوم:

مهاجم نیز میتواند با قرار دادن یک سویچ فرعی درشبکه و تنظیم Spanning Tree Protocol (STP) در آن باعث شود که سویچ تبدیل به root switch بشود و به این صورت نیز می تواند تمامی ترافیک و اطلاعاتی که نیاز به عبور از root switch دارند را ببیند و به این طریق یک حمله را پایه گذاری کند.

نحوه جلوگیری از این حمله:

شما می توانید کاهش خطر این حمله را با روش هایی مانند root guard و سایر روش های کنترلی مانند spanning-free که بعدا به آن اشاره می کنیم به پایین ترین حد ممکن برسانید.

هک از طریق KEYLOGGING

این بدافزار اکثرا توسط هکر هایی نوشته و ساخته می شود که دانش برنامه نویسی دارند، البته در قدیم این ابزار ها به صورت نیمه آماده در دسترس بودند اما آن ها قدیمی شده و دگیر کار نمی کنند.

این هکر بعد از ساخت سرور و فایل آلوده اقدام به blind کردن بدافزار با یک فیلم و عکس می کند به طریقی که با باز کردن آن فایل آلوده این بدافزار می شوید.

کار اصلی دیگری که کیلاگر انجام می دهد این است که تمامی حرکات موس و و دکمه های کیبورد و همچنین عکس هایی را از صفحه نمایشگر به هکر ارسال می کند.

به همین دلیل است که در تمامی درگاه های بانکی وقتی که کاربر باید رمز دوم و همچنین کد cvv2 را وارد کند، یک کیبورد مجازی در صفحه نمایشگر نشان داده میشود تا کاربر با استفاده کردن از آن کیبورد دیگر راهی را برای استفاده و پیدا کردن رمز ها توسط هکر باقی نگذارد، و باعت فریب هکر ها بشود.

پیشنهاد ویژه: شرکت در دوره آموزش icdl در آموزشگاه آریا تهران

روش COOKIE STEALING

کوکی ها معمولا در همه وب سایت های اینترنتی مورد استفاده قرار می گیرند

حال میپرسید که کوکی چیست؟ وب سایت ها از کوکی ها برای شناسایی نمودن، و به دلیل نگه داشتن و اعصای مجوز های رسمی که به یک کاربر خاص در میان میلیون ها کاربری که روی یک وب سایت می باشند استفاده می نمایند.

در این شیوه، هکر ها به کوکی های کامپیوتر شما دست پیدا می کنند و تمام آن ها را به مروگر خودش ایمپورت می کند.

سپس وقتی هکر به سایت هایی که در روی سیستم شما ذخیره و استفاده شده است دست میابد، و سایت نمیتواند تشخیص بدهد که به جای شما، هکر وارد سایت شده است و میتواند تمام اطلاعات و مشخصات و کار های غیر قانونی دیگری انجام دهد که تمام مسعولیت آن ها به گردن شما می افتد.

حمله PHISHING

حمله PHISHING یا به عبارتی Password Harvesting Fishing به معنی شکار کردن گذرواژه کاربر از طریق طعمه ای است که مهاجم یا به اصطلاح Phisher تهیه کرده است. استفاده از حروف PH بهجای F نیز القا کننده همان طعمه یا عامل فریب است.

باید گفت که فیشینگ Phishing یکی از قدیمی ترین و محبوب ترین روش های مورد استفادهی هکرها، برای به دام انداختن کاربران و سرقت اطلاعات مختلف آنها است. خوب است بدانید که این تکنیک تلفیقی از روش های مهندسی اجتماعی و DNS POISONING است که در ادامه به توضیح آنها خواهیم پرداخت.

برای کسب اطلاعات بیشتر، می توانید مقاله DNS چیست را مطالعه کنید.

هکر ها، مهاجمان سایبری یا همان فیشرها اهداف مختلفی را از فیشینگ دنبال میکنند که اصلیترین هدف آنها، گذرواژههای حسابهای مختلف اینترنتی کاربران است. و از همه مهمتر اطلاعات کارتهای اعتباری و رمزهای اینترنتی حسابهای بانکی.

فیشر ها راه های مختلفی را برای هک، نقوذ و سرقت اطلاعات کاربران استفاده می کنند که در مقالات بعدی بطورت جامع تر در مورد آنها صحبت خواهد شد. اما بصورت لیست وار می توان به موارد زیر اشاره کرد.

ایمیلهای جعلی

پیامکهای جعلی

تماس تلفنی جعلی

جعل وبسایت

حمله SQL INJECTION

تزریق کد SQL یا به اصطلاحی SQL Injection یکی از روشهای قدیمی حمله به سایت ها از طریق بانک های اطلاعاتی و فرم ثبت نام است. در این روش هکر به عنوان یک بازدید کننده وارد سایت میشود اما در هنگام پر کردن فیلدهای فرم ثبت نام به جای درج اطلاعات فردی، کوئری مورد نظر خود را توسط حملات SQL Injection اجرا میکند.

در این حالت چه اتفاقی می افتد؟ چون این کد ها در زمان اجرا تفسیر می شوند سیستم به جای اجرا کردن کد SQL اصلی، کد مورد نظر هکر را اجرا می کند کرده و ایمیل ادمین به ایمیل دلخواه تغییر کرده و تمام دسترسیها در اختیار هکر قرار میگیرد.

هک از طریق CROSS SITE SCRIPTING – XSS

این حمله با بازکردن یک صفحه وب سایت، کلیک روی یک لینک و یا باز کردن یک ایمیل شروع می شود به صورتی که کدی به صورت مخفی روی کامپیوتر باز می شود که می تواند اطلاعات کاملا مهمی از کاربر سرقت کند

هکر ها با استفاده از این کوکی ها سرقت می کنند و نیز از طریق این روش به اطلاعات کاملی دست پیدا می کنند و روی کامپیوتر خود ذخیره می کنند

هک از طریق TROJAN

در واقع تروجان ها با ادغام با اپلکیشن ها و نرم افزار ها می توانند وارد سیستم مورد حمله قرار گرفته بشوند و از طریق این روش، به باقی اطلاعات سیستم جای نفوذ و دسترسی پیدا کنند.

البته این روش به ندرت برای سیستم ها انجام می شود زیرا در اکثر سیستم های امروزی آنتی ویروس و انتی تروجان نصب و اجرا هستند.

اما این روش برای گوشی و تبلت ها بیشرت مورد استفاده قرار می گیرند زیرا آنتی ویروسی خاصی در آن ها وجود ندارد و به طبع در مورد ویروس تروجان آسیب پذیر تر هستند.

روش DNS POISONING

سیستم نام دامنه یا DNS مخفف Domain Name System ، یکی از راه های مسموم سازی کَش است که در اصطلاح به آن جعل DNS یا DNS POISONING گفته میشود. این روش یکی از پنهان ترین و جالب ترین روش های سرقت تاریخچه مرورگر های کاربران و ارسال آن به سایت های خرابکارانه است.

اما هکر ها چطور از استفاده می کنند؟ فرض کنید هکر ها قصد حمله به وب سایت WWW.ARYATEHRAN.COM را دارند. برای اینکار ابتدا یک دامنه جعلی مشابه خواهند ساخت تا با ورود افراد به وب سایت جعلی اطلاعات آنها بدست بیاید.

هکرها با آنلاین شدن سایت جعلی به کش DNS کاربران حمله میکنند. این کار از طریق یک بدافزار یا با کسب دسترسی به رایانه فرد صورت میگیرد. زمانی که این امر محقق شد آنها میتوانند آدرس IP مثلا قسمت پرداخت را با آدرس سایت جعلی که راهاندازی کردهاند عوض کنند. در این حال وقتی کاربرد URL بانک خود را در مرورگر وارد بکند رایانه در کش به دنبال آدرس IP آن میگردد و آدرس IP هک شده را پیدا میکند و از این رو کاربر به وب سایت جعلی هدایت خواهد شد.

هکر ها DNS POISONING را چنان با ظرافت انجام می دهند که کاربر حتی متوجه نمیشود که به یک وبسایت جعلی هدایت شده است. سپس کاربر جزییات ورود به حساب خود را در صفحه جعلی وارد میکند و به این ترتیب حساب بانکی وی در معرض خطر قرار میگیرد.

در ادامه در این مورد صحبت خواهیم کرد که با آگاه شدن افکار عمومی در مورد خطرهای محیط آنلاین، هکر ها و طراحان بدافزارها نیزتلاش خود را برای فریب دادن افراد و ربودن دادههایشان افزایش داده اند.

هک TCP Hijacking

حملات مهندسی اجتماعی یا Social Engineering ، مهندسی اجتماعی نیز یکی از روش های بسیار جذاب هک است. اگر بخواهیم در یک جمله کوتاه مهندسی اجتماعی یا Social Engineering را توضیح دهیم باید گفت این نوع هک یعنی جلب اعتماد کاربران و افراد دارای اطلاعات برای فاش کردن اطلاعات یا انجام کارهایی خاص توسط خود آن ها.

در این نوع از حملات مهندسی شده، هکر ها با استفاده از تکنیکهای خاص افراد مختلف را فریب داده و از آنها سو استفاده می کند تا به کمک خود آنها به جمعآوری اطلاعات لازم می پردازند.

حمله های Trojan Horse

معنی تحت الفظی Trojan Horse یعنی اسب تروجان، اما در عمل Trojan Horse یا تروجان یک بد افزار و برنامه نفوذی است که برای هک سیستم عامل های مختلف استفاده می شود.

تروجان ها دسترسی سطح بالا به سیستم عامل ها پیدا می کنند و این در حالی است که با نصب شدن ناخواسته این بد افزار روی سیستم ها، بدون دیده شدن توسط کاربران و استفاده کنندگان.

سیستم عامل را آلوده کرده و باعث کند شدن سیستم می شوند.

خوب است بدانید که Trojan Horse بیشتر از این که نقش یک ویروس را بازیا کند نقض یک سارق اطلاعات را بازی کرده و گاها به سبک خود به سیستم ضربه می زند.

اگر نگران حمله های Trojan Horse هستید مراقب دانلود های خود باشید. دانلود های ناخواسته یا نصب بازیهای آنلاین یا برنامه های تحت شبکه باعث دسترسی این نوع بدافزار های هک خواهد شد.

حرف آخر

تمامی حملات و روش هایی که برای شما عنوان شد از جمله روشهای معروف و نوین و حتی قدیمی برای هک کردن می باشد اما باید بدانید که تمامی روش های ذکر شده با رعایت کردن برخی از مباحث امنیتی در سایت تقریباً کارایی خاصی ندارند به غیر از روش مهندسی اجتماع که از نظر من تقریباً از همه روش های هک خطرناک تر می باشد.

هیچ دیدگاهی برای این محصول نوشته نشده است.